정의 및 핵심 기술

개인정보관리책임자(CPO: Chief Privacy Officer)와 정보보호책임자(CSO: Chief Security Officer)

- 개인정보관리책임자(CPO)

- 정의: 개인정보보호계획 및 방침의 수립·시행, 개인정보처리 실태 점검 및 감독, 개인정보 유출 방지 및 교육 등의 업무를 총괄하는 전문가.

- 근거 법령: 개인정보보호법 제31조에 따라 조직 내 개인정보보호를 책임짐.

- 정보보호책임자(CSO)

- 정의: 주요 정보통신기반시설의 보호, 기업의 정보보안 전략과 정책 수립, 데이터 및 시스템 보안 관리를 담당하는 최고책임자.

- 근거 법령: 정보통신망법 제27조, 정보통신 기반보호법 제6조를 기반으로 정보보호와 관련된 정책을 수립 및 운영.

주요 역할 비교

구분개인정보관리책임자(CPO)정보보호책임자(CSO)

| 역할 | - 개인정보보호 계획 수립 및 실행. | - 기업 전사적 정보보안 전략 수립 및 실행. |

| - 개인정보 처리 실태 점검 및 개선. | - 정보보호와 관련된 정책 및 절차 구현. | |

| - 개인정보 유출 방지 및 교육 시행. | - 정보 시스템과 데이터의 보호를 위한 보안 프로세스 유지. | |

| - 개인정보 처리 방침 수립 및 변경 관리. | - 지적 자산 및 자료 보안 표준, 통제 수립 및 관리. | |

| 기술적 보안 | 데이터 암호화, 개인정보 처리 시스템 구축 및 관리. | 주요 정보통신기반시설의 보안 솔루션 설계 및 운영. |

| 관리적 보안 | 개인정보보호 교육 및 내부 감사 진행. | 정보보안 거버넌스 체계 구축 및 운영. |

| 법적 근거 | 개인정보보호법 제31조. | 정보통신망법 제27조, 정보통신 기반보호법 제6조. |

| 개념 | 개인정보보호계획, 점검, 교육 등을 책임지는 전문가. | 정보보안 전략 및 정책을 총괄하는 최고 책임자. |

| 근거 법령 | 개인정보보호법 제31조. | 정보통신망법 제27조, 정보통신 기반보호법 제6조. |

| 기술적 역할 | 데이터 암호화, 개인정보 시스템 관리. | 주요 정보통신기반시설 보안 설계 및 관리. |

| 관리적 역할 | 개인정보 교육, 감사 및 방침 변경 관리. | 정보보안 거버넌스 체계 운영 및 프로세스 유지. |

| 발전 방안 | 역할 명확화, AI 도입, 글로벌 협력 강화. | 최신 기술 반영, 국제 표준 준수, 협력 체계 확대. |

'ITPE > 보안' 카테고리의 다른 글

| SOAR(Security Orchestration, Automation and Response) (0) | 2025.03.06 |

|---|---|

| CISO 지정신고 의무화 (0) | 2025.01.17 |

| 정보보안 거버넌스 (0) | 2025.01.17 |

| 예방, 탐지, 저지, 교정 (0) | 2025.01.17 |

| 보안특징 (CIA) (0) | 2025.01.17 |

정보보안 거버넌스

2025. 1. 17. 20:46

정의 및 핵심 기술

정보보안 거버넌스의 개념

정보보안 거버넌스는 조직의 정보보호 목표를 달성하기 위해 필요한 **평가(Evaluate), 지시(Direct), 모니터(Monitor)**의 세 가지 핵심 활동을 통해 전략적으로 관리하는 체계를 의미합니다. 이는 정보보호가 조직의 비즈니스 목표와 일치하도록 하고, 위험을 최소화하며 규정 준수를 보장합니다.

정보보안 거버넌스의 주요 구성요소

- 6대 원리

- 책임성(Accountability): 경영진과 조직의 책임 명확화.

- 전략적 정렬(Strategic Alignment): 보안 활동이 비즈니스 목표와 일치.

- 위험 관리(Risk Management): 정보보호 위험 식별 및 완화.

- 가치 전달(Value Delivery): 보안 투자 대비 성과 평가.

- 성과 측정(Performance Measurement): 보안 활동의 성과와 효과성 측정.

- 자원 관리(Resource Management): 효율적인 인적, 기술적 자원 관리.

- 핵심 프로세스

- 정보보안 정책 수립 및 배포.

- 정보자산에 대한 위험 평가와 대응 계획 수립.

- 지속적인 모니터링 및 성과 보고 체계 운영.

- 주요 구성요소

- 조직 거버넌스 체계: 이사회와 경영진의 역할 및 책임 명확화.

- 정책 및 표준: 국제표준(ISO/IEC 27001)에 기반한 정책과 절차.

- 감사 및 규정 준수: 내부 및 외부 감사를 통한 준수 여부 확인.

활용 방안 및 발전 방안

활용 방안

- 기업의 정보보안 전략 강화

- 경영진이 주도적으로 정보보안 정책을 수립하고 실행.

- 보안 위험 평가 결과를 비즈니스 의사결정에 반영.

- 규정 준수 및 법적 리스크 최소화

- ISO/IEC 27001과 같은 국제표준 준수를 통해 규정 준수.

- 보안 사고 시 법적 책임 감소를 위한 명확한 대응 체계 마련.

- 성과 중심의 관리 체계 구축

- 투자 대비 보안 성과를 정량적으로 평가하여 효율적인 자원 배분.

- 지속 가능한 보안 모델 구현.

발전 방안

- 거버넌스 자동화 도구 도입

- AI 및 머신러닝 기반 모니터링 시스템으로 실시간 이상 감지.

- 거버넌스 활동 자동화로 효율성 증대.

- 글로벌 표준화 노력 강화

- 지역별 상이한 규제와 법규를 통합하는 글로벌 표준 개발.

- 국제 협력을 통한 보안 거버넌스 지침 공유.

- 경영진 인식 제고

- 정보보안의 중요성을 경영진에게 주기적으로 교육.

- 비즈니스 성공을 위해 정보보안이 필수적임을 인식시키는 캠페인.

요약 표

구분설명

| 개념 | 정보보호 목표를 평가, 지시, 모니터링하여 전략적으로 관리하는 체계. |

| 6대 원리 | 책임성, 전략적 정렬, 위험 관리, 가치 전달, 성과 측정, 자원 관리. |

| 핵심 프로세스 | 보안 정책 수립, 위험 평가, 모니터링 및 성과 보고 체계 운영. |

| 주요 구성요소 | 조직 거버넌스 체계, 정책 및 표준(ISO 27001), 감사 및 규정 준수. |

| 활용 방안 | 보안 전략 강화, 규정 준수 및 법적 리스크 최소화, 성과 중심의 관리 체계 구축. |

| 발전 방안 | 거버넌스 자동화 도구 도입, 글로벌 표준화 노력, 경영진 인식 제고. |

'ITPE > 보안' 카테고리의 다른 글

| CISO 지정신고 의무화 (0) | 2025.01.17 |

|---|---|

| CPO / CSO (0) | 2025.01.17 |

| 예방, 탐지, 저지, 교정 (0) | 2025.01.17 |

| 보안특징 (CIA) (0) | 2025.01.17 |

| Heap Overflow (0) | 2021.04.01 |

예방, 탐지, 저지, 교정

2025. 1. 17. 20:42

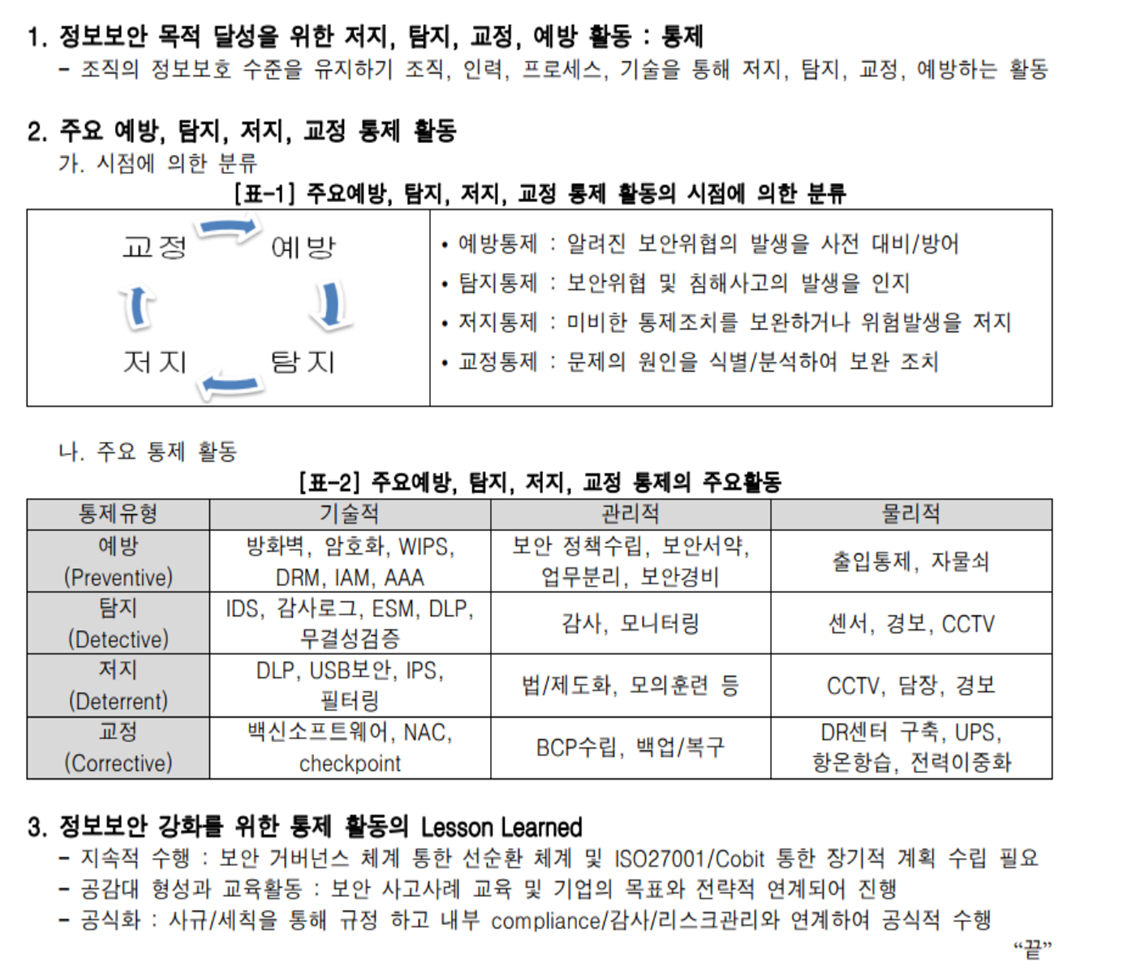

정의 및 핵심 기술

정보보안 통제 방법 (예방, 탐지, 저지, 교정)

정보보안은 보안 위협으로부터 시스템과 데이터를 보호하기 위해 예방, 탐지, 저지, 교정의 네 가지 주요 통제 방법을 사용합니다. 이 각각의 방법은 기술적, 관리적, 물리적 관점에서 다양한 방식으로 구현됩니다.

주요 통제 방식

- 예방 통제(Preventive Control)

- 보안 사고를 사전에 방지하는 통제.

- 예: 접근 제어 정책, 암호화, 방화벽 설치.

- 주요 목표는 시스템과 데이터에 대한 무단 접근을 원천적으로 차단.

- 탐지 통제(Detective Control)

- 보안 사고 발생 여부를 신속히 탐지하는 통제.

- 예: 침입 탐지 시스템(IDS), 로그 모니터링.

- 주요 목표는 사고 발생 사실을 즉시 파악하여 후속 조치로 이어지게 하는 것.

- 저지 통제(Deterrent Control)

- 잠재적인 위협 행위를 억제하고 공격을 포기하도록 유도하는 통제.

- 예: 보안 카메라 설치, 경고 표지판, 엄격한 보안 규정.

- 주요 목표는 공격을 사전에 단념하게 만드는 것.

- 교정 통제(Corrective Control)

- 보안 사고 이후 시스템 및 데이터의 정상화를 위한 통제.

- 예: 백업 복원, 취약점 패치, 재설치.

- 주요 목표는 사고로 인한 손해를 최소화하고 빠르게 복구하는 것.

활용 방안 및 발전 방안

활용 방안

- 기업 및 조직 내 통합 보안 체계

- 예방 통제: 사내 네트워크와 외부 연결점에 강력한 방화벽 적용.

- 탐지 통제: 실시간 로그 모니터링 및 위협 분석 시스템 구축.

- 저지 통제: 중요 구역에 물리적 보안 강화(출입통제 시스템).

- 교정 통제: 주기적 백업 및 재해 복구 계획 수립.

- 보안 정책의 세분화 및 실행

- 모든 보안 통제를 종합적으로 설계하여 위협 발생 단계별 대응 체계 마련.

- 사용자 인식을 제고하기 위한 정기적인 보안 교육 진행.

발전 방안

- AI와 머신러닝 도입

- 탐지 통제 강화를 위해 이상 행위 탐지 알고리즘 개발.

- 자동화된 예방 및 교정 조치 기술 구현.

- 보안 통제 체계 표준화

- 국제 보안 표준에 따른 관리적/기술적 통제 방안 확립.

- 통제 방식 간 상호 연동 강화.

- 위협 기반 설계

- 최신 위협 동향을 반영한 실시간 대응 체계 개발.

- 저지 통제 및 예방 통제의 물리적 보안 강화.

요약 표

구분설명

| 예방 통제 | 보안 사고를 사전에 방지 (방화벽, 암호화, 접근 제어). |

| 탐지 통제 | 사고 발생 여부를 탐지 (침입 탐지 시스템, 로그 분석). |

| 저지 통제 | 위협 행위를 억제 (보안 카메라, 경고 표지판). |

| 교정 통제 | 사고 이후 정상화 (백업 복원, 취약점 패치). |

| 활용 방안 | 통합 보안 체계 구축(예방, 탐지, 저지, 교정), 세분화된 보안 정책과 사용자 교육. |

| 발전 방안 | AI 활용한 통제 기술 발전, 보안 체계 표준화, 최신 위협 반영한 설계. |

'ITPE > 보안' 카테고리의 다른 글

| CPO / CSO (0) | 2025.01.17 |

|---|---|

| 정보보안 거버넌스 (0) | 2025.01.17 |

| 보안특징 (CIA) (0) | 2025.01.17 |

| Heap Overflow (0) | 2021.04.01 |

| Buffer Overflow 공격 (0) | 2021.04.01 |