I. DNS 보안 강화를 위한 DNSSEC의 개념

- DNS 캐시 포이즈닝 공격에 대응하기 위해, 공개키 암호화 방식의 전자서명 기술을 DNS 체계에 도입한 보안 기술

II. DNSSEC의 작동방식 및 상세설명

가. DNSSEC의 작동방식

- 단계별 DNSKEY를 통한 서명을 사용한 Trust Chain 구현 통한 DNS 공격 방어

나. DNSSEC의 상세설명

| 구 분 | 세부항목 | 설 명 |

| 구성요소 | DNSKEY | - 도메인 존(Zone)의 공개키 데이터를 저장하여 제공 하기 위한 리소스 레코드(RR) - Zone은 개인키와 공개키 쌍을 가지고 있으며 개인키는 안전한 장소에 따로 보관 - 개인키와 쌍을 이루는 공개키는 DNSKEY RR의 형태로 명시되어 질의응답을 통해 배포 - ZSK : Domain zone의 모든 리소스 레코드 각각 서명 위한 용도 - KSK : DNSKEY 리소스 레코드 자체를 서명 하기 위한 용도 |

| RRSIG | - Resource Record Signature - DNS의 각 리소스 레코드 데이터의 전자 서명 데이터 저장 용도 - DNS 응답 메시지에 응답 대상 리소스 + RRSIG 형태로 응답 |

|

| DS (Delegation Signer) |

- DNS 보안 측면 인증 위임 체계 구성 위한 데이터 저장 RR - 자식 Domain zone KSK 확증 수단 제공 통한 Trust Chain 형성 |

|

| NSEC / NSEC3 (Next Secure) |

- DNSSEC 보안 기능 중 DNS 데이터 부재 인증용 리소스 레코드 - DNS zone에 존재 하지 않는 리소스 레코드 위장 공격 차단 |

|

| 작동방식 | 1) RRset 생성 | - 동일한 유형의 레코드를 자원 레코드 세트(RRset)로 그룹화 |

| 2) 서명 | - RRSet 생성이후 ZSK를 이용해 각각의 RRset에 서명 - DNSKEY를 KSK를 이용하여 서명하고 RRSIG로 저장 |

|

| 3) 검증 | - 원하는 RRset을 요청하면 해당 RRSIG 레코드도 함께 반환 - 공개 ZSK와 공개 KSK가 들어 있는 DNSKEY 레코드를 요청하면 DNSKEY RRset의 RRSIG도 함께 반환 - 공개 ZSK로, 요청한 RRset의 RRSIG를 확인 - 공개 KSK로, DNSKEY RRset의 RRSIG를 확인 |

- 공개키와, 레코드셋을 전자서명을 통해 안전한 DNS시스템을 구축

III. DNSSEC 실무 적용시 고려 사항

| 구 분 | 이슈 사항 | 대응 방안 |

| 유지 보수 | 주기적 키 생성, 교체 및 zone 정보 관리 필요 |

- 키 생성 관리 툴 적용, 필요 정보 마스터화 편의성 확보 |

| - DNS 관리자 사전 교육을 통한 DNSSEC 관리 여건 확보 | ||

| N/W 부하 | DNSSEC 적용 시 처리량 증가에 따른 부하 발생 |

- 적용 전 부하 테스트 통한 충분한 성능 검증 진행 |

| - 부하 증가에 대비한 네트워크 장비, 예산 추가 확보 | ||

| DNS 업무 영향 | 도메인 신청, DB 저장, 정보 전송 등 기존 업무 영향 |

- 기존 적용 사례 분석 통한 영향도 최소화 |

| - DNSSEC 관련 국내외 표준 가이드 확인 |

'ITPE > 보안' 카테고리의 다른 글

| IP Spoofing (0) | 2021.04.01 |

|---|---|

| Slack Space 분석 (0) | 2021.03.30 |

| IPSec(IP Security) (0) | 2021.03.28 |

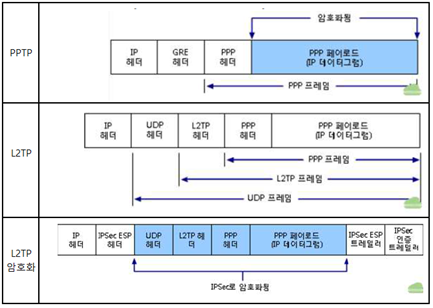

| Tunneling (0) | 2021.03.28 |

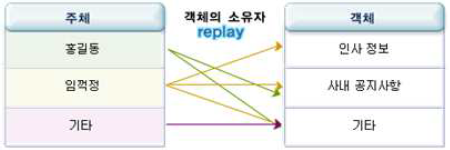

| 접근제어 (MAC, DAC, RBAC, ABAC) (0) | 2021.03.28 |